La ricerca della sicurezza e della privacy è la chimera che gli informatici vanno ricercando. Vediamo come indirizzare gli utenti verso un mondo migliore.

Il Grande Fratello

Lo scrittore George Orwell nel suo libro “1984” descrive un mondo dove la privacy e le più elementari regole di libertà vengono scavalcate, “addomesticate”, per permettere al regime di esercitare il potere con ogni mezzo.

Il secolo in cui ci troviamo, tranne ancora per qualche caso, ha visto crollare molti regimi e instaurare democrazia e libertà in tanti stati. Ma quando sembra che più nessuno ci possa controllare, è il turno dell’informatica, “Il Grande Fratello” del XXI Secolo. Raccontata così sembra proprio che il futuro non sia “rose e fiori”.

In effetti non ci sarebbe molto da rallegrarsi, ma se continuerete a leggere questo articolo, di certo non riuscirete a sfuggire ad Echelon ma almeno le vostre navigazioni non verranno tracciate.

I Malware 1 di 2

Col termine malware indichiamo quei software che sono realizzati per creare danni nel nostro sistema; il significato non è altro che la contrattura di: malicious software. Esistono varie categorie di Malware:

Hijack: Si tratta di programmi che impostano come pagina iniziale d’Internet Explorer indirizzi che spesso portano a siti porno a pagamento. Questi sono difficilissimi da togliere nonostante che l’utente infettato vada manualmente ad impostare una pagina diversa da quella inserita dall’hijack.

Spyware: Sono da considerarsi come microspie al soldo degli “uomini del marketing”. Generalmente sono dei programmi che utilizzano algoritmi particolari per catalogare i nostri interessi, tramite le pagine web che visitiamo quotidianamente. Una volta elaborati vengono spediti ad un centro di raccolta. Gli spyware sono insidiosi: sono difficile da trovare per il fatto che spesso sono inseriti all’interno dei programmi shareware, senza che l’ignaro utente capisca cosa stia accadendo.

Adware: A differenza degli spyware questi in linea di massima non creano problemi di privacy. Col termine adware intendiamo quei programmi che per rimanere freeware o per essere utilizzati a tempo indeterminato anche se shareware, utilizzano dei piccoli banner pubblicitari. Nonostante questo, esistono programmi di questo tipo che si comportano anche come spyware. Per poter funzionare, si devono collegare ad un server remoto che aggiorni periodicamente il banner; così facendo però si corre il rischio che questo metodo possa servire anche per catalogarci in base agli interessi e per utilizzare questi per campagne di marketing più o meno aggressive.

Trojan Horse: “Il cavallo di troia” è un software che si maschera come un programma utile (come col mitico cavallo per espugnare Troia) e nel mentre utilizza parti di codice per aprire le porte del nostro PC (BackDoor) ad un eventuale intruso.

I Malware 2 di 2

Dialer: I dialer sono programmi che si occupano di gestire la connessione ad internet tramite la normale linea telefonica. Vengono considerati pericolosi quando sono utilizzati per cambiare la connessione dal nostro provider verso connessioni con tariffe speciali, maggiorate.

Controlli ActiveX: Normalmente questi piccoli programmi vengono utilizzati in ambiente windows per migliorare l’interattività con i siti web oppure per permettere di aggiungere ad essi funzionalità non utilizzabili con i linguaggi messi a disposizione dal web. Possono diventare pericolosi quando contengono codice che porta malfunzionamenti alla nostra macchina oppure permettono l’installazione di “barre” non desiderate o semplici spyware ed hijack.

Keylogger: Piccoli programmi che registrano tutto quello che digitiamo sulla tastiera (comprese naturalmente; password, numero di carta di credito, informazioni riservate ecc.), una volta salvate vengono spedite via email verso chi le utilizzerà per scopi illeciti.

Tracking Cookie: I cookie sono file di testo creati tramite javascript o un linguaggio lato server (asp, php, cgi, jsp ecc.). Vengono utilizzati per memorizzare informazioni riutilizzabili in un secondo momento. Sono sicuri perché sono memorizzati criptati e possono essere letti solamente dal server che li ha creati. Il problema dei tracking cookie sta nel fatto che questi memorizzano informazioni utilizzabili per ricerche di marketing, sono si letti dal server che li ha creati ma fatto questo, le informazioni vengono memorizzate nel server e poi vendute o scambiate con terzi.

Tanta abbondanza ma a che prezzo?

La grande rete brulica di programmi miracolosi che promettono l’eliminazione totale e permanente dei Malware. Purtroppo come spesso accade non basta un solo programma per riuscire ad annullare definitivamente questi “piccoli intrusi”. Il metodo migliore è quello di utilizzare più software in contemporanea così che uno arriva dove gli altri si fermano. La prima cosa da fare è quella di installare un buon antivirus, consiglio “BitDefender” perché gratis e perché viene aggiornato giornalmente anche contro i malware più pericolosi.

Come secondo passo l’installazione di un buon firewall, blocca l’accesso da e verso il nostro computer, le finestre di pop-up ed alcuni spyware. Anche in questo caso un firewall gratuito: “Zone Alarm”.

Come ultima tappa resta quella di installare i programmi che ci permetteranno di fare sonni tranquilli.

Spybot: search and destroy

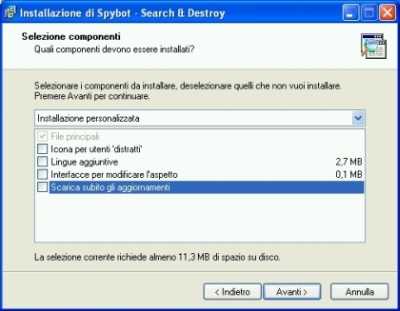

All’indirizzo http://www.safer-networking.org/ troverete l’home page del noto programma anti malware famoso in tutto il mondo, gratis e che in più arriva dove gli altri non osano arrivare. Fatte le presentazioni vediamo come si installa e si configura:

1)Primo passo sarà quello di andare all’indirizzo http://www.safer-networking.org/it/download/index.html e scaricare una copia del programma.

2)Una volta che avremo scaricato il programma, non resterà altro che cliccarci sopra per avviarne l’installazione.

3)Finito di installare compariranno alcuni messaggi d’avviso, questi vi diranno che togliendo le pubblicità da alcuni programmi (spyware o adware) potrebbero non funzionare. Voi spuntate che non volete più vedere il messaggio.

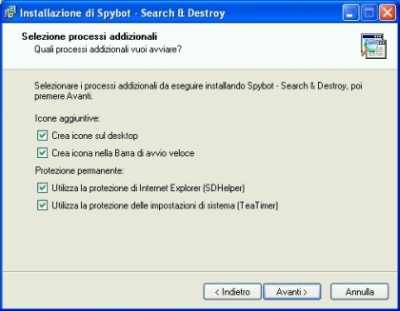

4)Vi verranno proposti tre passaggi non obbligatori dove avrete la possibilità di creare una copia del file di registro (molto utile se amate pasticciare con la configurazione di sistema), cercare immediatamente gli aggiornamenti, immunizzare il sistema in modo che niente o quasi possa influire sul funzionamento del sistema.

5)Se non l’avete fatto prima ciccate l’icona a sinistra “aggiornamenti” ed apprestatevi ad installare tutte le patch.

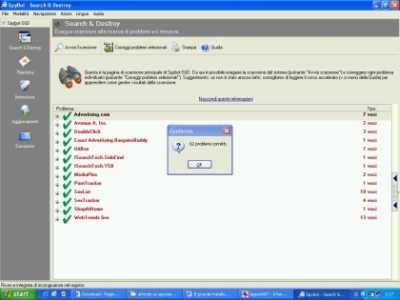

6)Adesso sempre a sinistra cliccate su “Search & Destroy” ed avvia scansione.

7)Una volta finita l’operazione di ricerca cliccheremo su “correggi problemi selezionati” (una volta trovati i malaware saranno già selezionati) ed il problema sarà risolto.

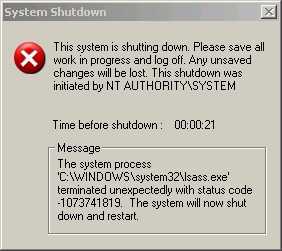

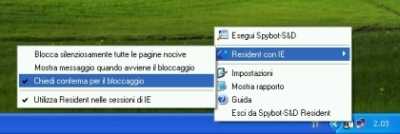

In alcuni casi, a seconda del grado d’infezione riscontrato, potrebbe capitare che il programma per pulire completamente il computer abbia bisogno di svariati minuti e dia l’impressione di essersi bloccato. Se l’infezione andrà ad interessare file residenti in memoria che in quel momento non possono essere modificati o eliminati, spybot ci avviserà e farà si che all’avvio di windows parta in esecuzione il programma così da debellare qualsiasi programma nocivo. Da notare che il “Tea Timer” si posizionerà nella system tray e bloccherà tutti i malware presenti nel database di Spybot, prima ancora che vadano ad infettare il nostro PC ed andrà ad avvisarci ogni volta che un programma tenti di modificare il registro di sistema, così da avere sotto controllo all’ 85 per cento il nostro PC.

Ricordatevi, non basta SpyBot ed il “Tea Timer” per rendervi sicuri al cento per cento. Provate ad andare su un sito di “quelli particolari” poi fate partire il programma e vedrete che in ogni caso, qualche malware ve lo sarete presi.

Ad-Aware Se Personal edition 1 di 2

Il secondo programma che andremo ad analizzare ha il nome di quei software a cui da la caccia: “AdAware”. Prima di iniziare con l’installazione bisogna fare una piccola premessa. Nonostante il sito web dia la possibilità di scegliere come lingua l’italiano, inspiegabilmente, continua a mostrare le pagine in lingua inglese. Visto che molti utenti hanno problemi con la lingua D’Albione, inizieremo il tutorial proprio da li, con la fase di scaricamento del programma.

1)Nella barra degli indirizzi d’Internet Explorer scrivete l’indirizzo web: www.lavasoftusa.com

2) Nell’home page troverete un banner che pubblicizza l’ultima versione del prodotto (potrete cliccare lì e seguire le istruzioni per scaricare il programma), mentre di fianco prende posto il banner pubblicitario di download.com (eseguendo quel collegamento avrete la possibilità di scaricare immediatamente il programma senza ulteriori passaggi).

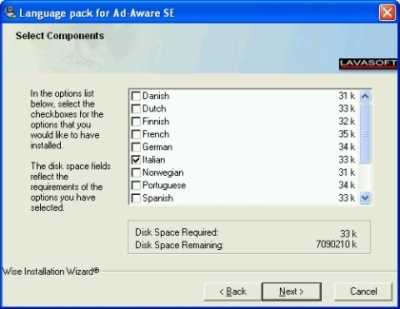

3)Una volta che avrete il programma, dovrete scaricare la patch (sempre sul sito della Lavasoft) per poterlo utilizzare in italiano. Nel menù a sinistra, nella sezione “resources”, troverete il collegamento “download”. Una volta arrivati alla sezione scelta, nella parte inferiore della pagina troverete “Languagepacks”. Cliccate sul collegamento “Download Ad-Aware SE language-pack” ed immediatamente partirà la procedura di scaricamento.

Terminata la parte riguardante lo scaricamento, vediamo come configurare “Ad-Aware”:

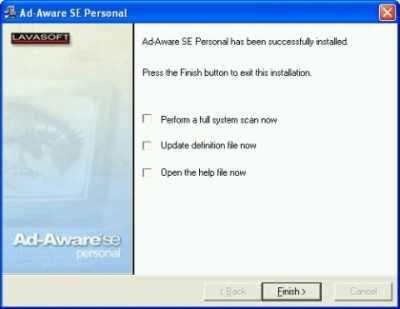

1)Cliccate sull’eseguibile e portate a termine l’installazione. Una volta accettato il contratto d’utilizzo, portate a termine la procedura d’installazione ed il gioco è fatto. Durante l’installazione vi verrà chiesto di selezionare la cartella dove posizionare i file del programma e se tutti gli utenti possono usare il programma (è caldamente consigliata un’installazione utilizzabile da tutti gli utenti).

2)Il passaggio successivo sarà quello d’installare il “language pack” (la patch che tradurrà in italiano il programma). Anche questa molto semplice da installare, andrà a trovare in automatico la cartella dove si è installato il programma da tradurre.

Ad-Aware Se Personal edition 2 di 2

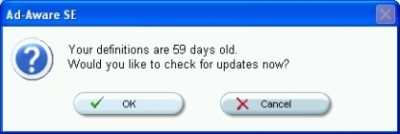

3)Fate partire “Ad-Aware”, vi chiederà subito se volete installare gli aggiornamenti e voi dovrete cliccare su “connect” per accettare (ricordate, ancora non abbiamo configurato il programma per funzionare in italiano).

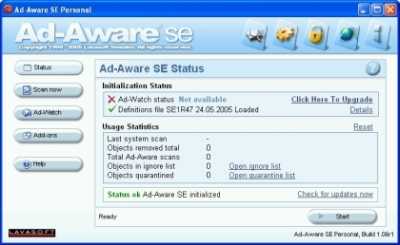

4)Ora che abbiamo aggiornato il programma avremo davanti a noi la schermata principale di ad-aware: “Status”. In questa modalità abbiamo a disposizione alcune statistiche che informano sullo stato del PC. File in quarantena (una volta eliminati dal sistema i programmi e collegamenti nocivi vengono salvati nel caso in cui si voglia ritornare sui propri passi), oggetti rimossi, ultima scansione, data ultimo aggiornamento ecc.

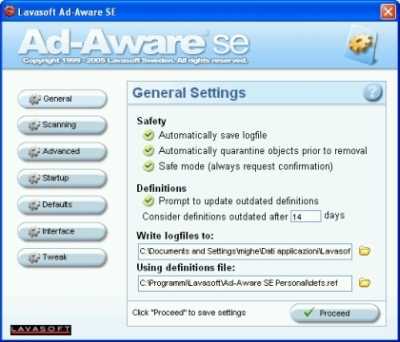

5)In alto a destra trova posto un’icona a forma d’ingranaggio; una volta premuta ci dà la possibilità di configurare il software, tra le tante opzioni possiamo scegliere la lingua. Nel menù a sinistra il pulsante “interface” apre la finestra che ci permette di scegliere la lingua italiana.

Terminata la configurazione di “AD-Aware” passiamo all’utilizzo vero e proprio:

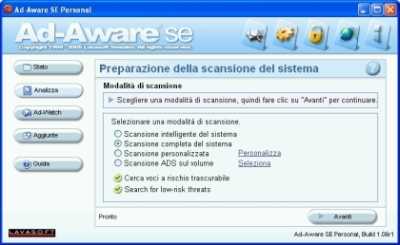

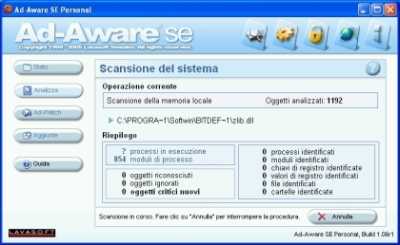

1)Per poter eseguire la scansione del nostro sistema alla ricerca di malware abbiamo due possibilità: la prima nella schermata “stato” tramite il pulsante avvia e la seconda col pulsante nel menù a sinistra “analizza”.

2)Ora dobbiamo scegliere la modalità di scansione; è consigliabile utilizzare “scansione completa del sistema” per il semplice fatto che va in profondità, trovando anche i problemi di piccola intensità. Ricordatevi di mettere il segno di spunta in basso su “search for low-risk threats”, è sempre meglio eliminare completamente ogni minaccia anche se di scarsa rilevanza.

questo passo potrebbe essere il decisivo. A seconda delle opzioni che avremo selezionato la ricerca dei malware potrebbe essere più o meno efficace.

ad-aware controlla se il nostro PC ha infezioni “virali”. A seconda della scelta fatta in precedenza avrà più file da visionare e quindi più approfondito sarà il controllo.

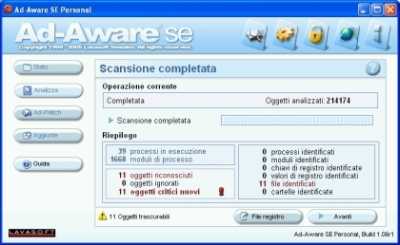

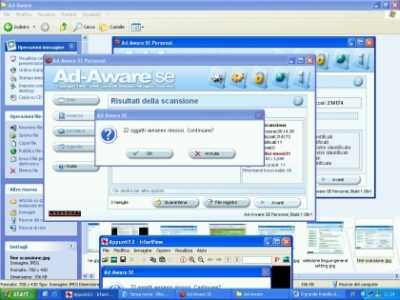

3)Finita la scansione vi ritroverete con una schermata di riepilogo che vi illustra il livello e il tipo di minaccia trovata. Cliccate su avanti, in alto avrete un piccolo menu, andate su riepilogo e vi metterà i malware in ordine di categoria. Tasto destro su un oggetto qualunque, “seleziona tutti gli oggetti”, ora cliccate su avanti, una finestra di pop-up vi dirà che un certo numero di oggetti verranno rimossi, voi cliccate su “ok” ed il problema è risolto (ricordatevi che una copia dei file eliminati, per ogni evenienza è stato salvato nella “quarantena”).

Per chi avesse qualche euro da investire è consigliabile l’acquisto della versione plus. La differenza dalla versione free è che viene fornita con un piccolo software che si và a posizionare sulla system tray dal nome “Ad-Watch” (simile al “Tea Timer” di SpyBot). Anche questo programma va a bloccare la maggior parte di malware sul nascere e se usato con tea timer vi permette di avere una protezione quasi totale del vostro computer.

HijackThis 1 di 2

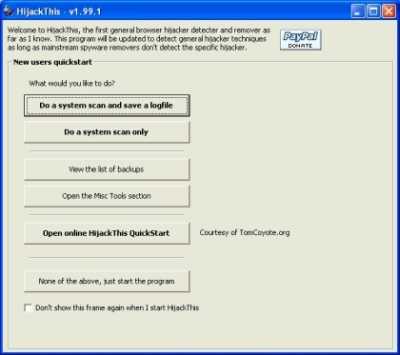

A differenza degli altri due tools presentati in quest’approfondimento hijack si discosta per il semplice fatto che in automatico questa utilità non risolverà nessun problema. Il software in questione viene utilizzato per avere un’istantanea di eseguibili e moduli (dll) residenti in memoria, ma non solo, analizza le aree del computer più soggette a rischio di attacco da parte di malware e permette in alcuni casi di scaricare dalla memoria (in gergo tecnico Killare da Kill, il comando sotto Linux/Unix per eliminare i processi attivi in memoria anche se indispensabili al corretto funzionamento del sistema) i moduli ed i programmi dannosi prima di eliminarli definitivamente. Fino a poco tempo solo i più esperti potevano utilizzare questo programma; chi non aveva dimestichezza con processi e librerie non avrebbe avuto le conoscenze per azzardarsi in modifiche irreversibili che avrebbero potuto mandare in crash il sistema definitivamente. Da qualche tempo la rete “brulica” di forum e procedure automatiche che cercano di dare una mano all’utente meno smaliziato.

Vediamo ora in dettaglio le procedure ed i metodi d’utilizzo del programma.

1)Il primo passaggio è quello di “dirigerci” all’indirizzo http://www.merijn.org/ (home page degli autori del software) e scaricare il programma. Nella sezione download del sito troverete moltissime utilità, quella che dovrete scaricare e provvista di un’icona a forma di dinamite con detonatore vecchio stile (nello speciale troverete un’immagine delucidatrice a riguardo).

2)Scaricato hijack, vi accorgerete che si tratta di un piccolo programma che non occupa più di 230 KB. In formato compresso, non possiede neanche una procedura per l’installazione; va estratto ed utilizzato senza procedure complicate o “patemi d’animo”.

3)Una volta che farete partire il software la prima schermata che vi si presenterà sarà quella delle opzioni. Potrete decidere se iniziare una scansione ed ottenere un file di log con i programmi ed i moduli residenti in memoria, una scansione per eliminare le voci “nocive” al nostro PC, guardare la lista dei backups oppure dei tools aggiuntivi.

4)Cliccate sul pulsante “Do a system scan and save a logfile ” terminate la scansione (durerà pochi secondi), avrete un file di log che salverete per sicurezza sul desktop. Chiudete il programma e passate alla fase successiva.

Una volta che avrete ottenuto il log inizierà la fase più complessa del procedimento. Dovremo interpretare questo file e capire cosa può rimanere e cosa dovrà essere cancellato. Ricordate, quando vi servirete del procedimento automatico state molto attenti ai falsi positivi (il programma vi darà errore o pericolo dove in realtà non c’è né).

HijackThis 2 di 2

1)Scrivete nella barra degli indirizzi d’Internet Explorer http://www.hijackthis.de. Ora avete due possibilità (da notare la pagina web in italiano), incollare uno o più riferimenti al file nel form, oppure, in fondo alla pagina troverete un pulsante sfoglia che userete per caricare il file che avete salvato precedentemente nel desktop.

2)Una volta che avrete cliccato su “analizza”, la pagina si aggiornerà e si completerà con le informazioni riguardanti gli “oggetti” presenti nel computer.

3)Ogni oggetto presente nella lista sarà affiancato da un’icona che ne rappresenta la pericolosità: verde non ci sono problemi, giallo date un’occhiata e rosso forse ci siamo beccati una “brutta bestiaccia”. Ricordate, come detto prima, non prendete questi avvertimenti per oro colato, attenzione ai falsi positivi.

4)Ora bisogna andare su google e nella barra di ricerca inserire il nome del riferimento col segno giallo o rosso e capire se in giro per la rete qualc’uno ha analizzato quel file e ha capito a cosa si riferisce (normalmente non capiterà mai di avere un file sconosciuto).

5)In base a cosa la grande rete ci “riferirà”, faremo ripartire il programma e questa volta però cliccheremo sul pulsante “Do a system scan only”. Alcuni secondi e avremo di nuovo la lista d’oggetti, mettiamo il segno di spunta su quelli che vorremo cancellare e tutto ritornerà come prima.

Prima di finire un’ultima nota: quando abbiamo parlato dei tools di questo programma, non abbiamo citato due fra le utilità più interessanti presenti. La prima, “Open process manager”, ci permette di “killare” i processi in esecuzione e di vedere quali dll sono interessate da un file specifico (nel caso volessimo cancellare un malware invasivo che mantiene nel system32 le sue dll) la seconda, “Delete a file on reboot”, di cancellare all’avvio file che altrimenti risulterebbero usati e non potrebbero quindi essere cancellati durante la sessione di windows (queste due utilità troppo rischiose e complesse esulano dal tutorial, nel caso comunque un salto nel forum alla sezione apposita non guasta).

Conclusioni

Nonostante i nostri accorgimenti non si è mai sicuri al cento per cento. Il problema più grosso è dato dal sistema operativo; si sa che “l’architettura Windows” ha un debole per le “schifezze”, ma obbiettivamente con qualche accorgimento si può limitare il danno a poche infezioni di scarsa rilevanza.

Un trucco potrebbe essere quello di bloccare gli ActiveX (solo che alcuni siti che ne fanno un uso buono sarebbero tagliati fuori) oppure java e javascript ma dove andrebbe a finire la tanto acclamata interattività? È anche vero che Windows è così perché permette a chiunque di essere utilizzato con minimo sforzo e che dall’altro lato, nonostante Linux sia riconosciuto come universalmente sicuro, ha un bacino d’utenza che si rivolge soprattutto ai “professionisti” informatici.

Morale della favola, se ci si protegge, poche regole come installare i programmi giusti e aggiornare le nostre protezioni, ci preserveranno da grosse infezioni e con qualche scansione ogni due o tre giorni avremo un sistema pulito. Altrimenti, non passerà settimana che dovremo utilizzare il buon “Formattone Riparatore”.

Articolo pubblicato su Hirc in data 27 Luglio 2005 a cura dello stesso autore.